Na rynku firewalli nowej generacji i UTM-ów w ostatnich latach zrobiło się dość tłoczno. Obok gigantów pokroju FortiNet, Sophos, czy CheckPoint, wyrosła liczna konkurencja, która próbuje żmudnie odbierać rynek gartnerowym liderom. Dodatkowo bardzo rozrósł się rynek WAF czy SaaS, co tylko może potęgować klęskę urodzaju wśród rozglądających się klientów.

A pomimo tego wydaje się, że większość rozwiązań szyta jest jedną miarą i tak naprawdę różnice są pozorne. Większość usług oferowanych przez sprzęty jest bowiem bardzo podobna – IPS, QoS, obsługa VPN, geolokalizacja itp. Można by nawet rzec, że nic już nas nie może w nich zaskoczyć, lub można odnieść złudne przeczucie „że nic nowego już nie wymyślono”. Z tego przeczucia może jednak szybko wybić nas rozwiązanie marki Hillstone Networks. Mamy bowiem do czynienia z autentyczną rewolucją technologiczną, która prędzej czy później powinna stać się standardem.

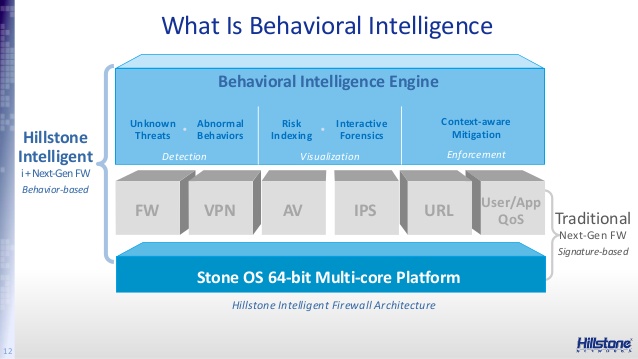

Hillstone Networks jest firmą założoną w 2006 roku przez inżynierów i weteranów z Cisco, Juniper, Netscreen, oraz z Palo Alto. To właśnie polityka tej ostatniej korporacji, która mocno skupiła się na rynku w USA, sprowokowała część kadry do odejścia i spróbowania z własną technologią, którą chcieli kierować w stronę dynamicznie rozwijającego się rynku azjatyckiego. Jednocześnie okazało się, że zespół inżynierów i projektantów ma wysoki potencjał, a szczególną ich specjalizacją była praca nad modelami uczenia maszynowego, czyli pewnej formy sztucznej inteligencji. Postanowili, że spróbują dorzucić opartą o SI funkcjonalność do klasycznego firewalla. Okazało się to strzałem w dziesiątkę i zapoczątkowaniem przyszłościowego trendu. Stworzyli bowiem pierwszego na świecie Inteligentnego Firewalla Nowej Generacji (INGFW).

Rewolucja w podejściu do uczenia maszynowego

Bynajmniej nie chodzi tutaj jedynie o klasyczne zastosowanie modeli uczenia maszynowego, ściąganych z jakiejś bazy niczym sygnatury dla antywirusa. Taka funkcjonalność jest dziś dość powszechna i można ją również znaleźć w firewallach Hillstone. Prawdziwym unikatem są jednak dedykowane uczeniu maszynowemu silniki, które tworzą modele w oparciu o specyfikację sieci w której są wdrożone. Mówiąc prościej – firewall uczy się ruchu i specyfiki naszej sieci, a następnie z określonym prawdopodobieństwem wskazuje anomalie lub rozpoznane zagrożenia. Odpowiedzialny za to autorski silnik Abnormal Behavior Detection (ABD) potrzebuje ok. 48 godzin by nauczyć się sieci w którą został wpięty, choć pierwsze oznaki anomalii może już z jakimś prawdopodobieństwem wskazać po 24 godzinach. Pełnię swoich możliwości oferuje zaś po tygodniu analizowania ruchu.

Drugim autorskim silnikiem opartym o modele uczenia maszynowego jest Advanced Threat Detection (ATD), który z kolei stosuje mechanizm klastrowania statystycznego. Dzięki niemu potrafi wydzielić konkretne ciągi znaków w badanych obiektach, by wskazać w jakim stopniu przypominają one znane zagrożenia. Jeśli bowiem w mutacji jakiegoś malware mimo wszystko twórca skopiował z oryginału pewien ciąg, to taka analiza wskaże ten ciąg jako podobny lub identyczny jak w oryginalnym wzorcu.

I jak to wszystko ogarnąć?!

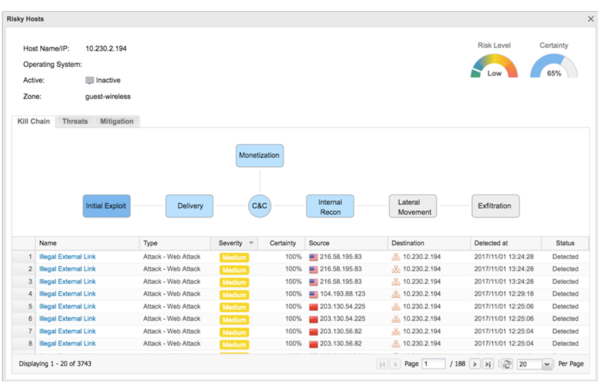

Cała pieczołowita i żmudna analiza danych z silników tego typu byłaby koszmarem dla administratorów. Dlatego projektanci urządzeń Hillstone stworzyli silnik korelujący informacje ze wszystkich włączonych modułów, w tym silników ABD i ATD. Nazwali go ATC – Advanced Threat Correlation. Na podstawie tych informacji ATC określa trzystopniowy poziom ryzyka (Low, Medium, High), oraz tworzy tzw. „Kill Chain”. Czym jest „Łańcuch zabójstw”? Za Wikipedią:

„Termin łańcuch zabójstw był pierwotnie używany jako koncepcja wojskowa związana ze strukturą ataku; składający się z identyfikacji celu, wysłania siły do celu, decyzji i rozkazu zaatakowania celu, a na końcu zniszczenia celu„

Używany przez amerykańską armię system, został zapożyczony do firewalli Hillstone Networks i w rzeczy samej przedstawia nam bardzo czytelny graficzny wykaz z segmentami dotyczącymi aktualnego stanu potencjalnego ataku. Poniżej przykładowy wzór:

Do każdego segmentu mamy przypisane różne opcje łagodzenia lub blokowania, które możemy wdrożyć doraźnie lub permanentnie. Dodatkowo samo urządzenie może podejmować akcje, które mają za cel powstrzymanie lub utrudnienie przeprowadzanego właśnie ataku. W skutek różnych metod jego zaciemniania, urządzenie wskaże nam procentowe prawdopodobieństwo. Jednak w skutek kompletu informacji (w tym możliwe jest przechwytywanie pakietów), w skutek naszego dochodzenia (zwanego fachowo „analizą kryminalistyczną”) możemy po nitce do kłębka dojść do źródła infekcji, poznać wektor ataku, czy regułę na zaporze która umożliwiła dojście ataku do skutku. Dzięki temu nie tylko firewall uczy się odpowiednich reakcji, ale również my uczymy się jak moglibyśmy usprawnić nasze polityki by całkowowicie uniemożliwić powtórkę sytuacji w przyszłości.

Dodatkowym atutem jest obszerna baza wiedzy, która dostarczy nam informacji nt. rodzaju ataku czy wykorzystywanej podatności. Sam byłem świadkiem, jak u jednego z klientów urządzenie wykryło komputer zombie wpięty do botnetu, który ddos-ował pewną stronę. Co więcej wskazało wektor ataku, zainfekowaną aplikację (okazało się, że admin sam ją autoryzował i wpisał na białą listę, przekonany o jej nieszkodliwości), aktualny stan i podjęte kroki. Jako, że atak był zaciemniony (zmieniony adres) trzeba było w toku analizy dociec, który z komputerów padł ofiarą – i to w ciągu kilku minut udało się zrobić. Co ciekawe, przedtem wpięty był UTM innej firmy i ten o dziwo nie wykrył niczego podejrzanego w sieci klienta.

Reszta po staremu?

Oczywiście firewalle marki Hillstone Networks nie bazują wyłącznie na uczeniu maszynowym, ale również oferują klasyczne sposoby ochrony, w tym również popularny ostatnio chmurowy sandbox. Pracują one jednak na autorskim systemie operacyjnym StoneOS. Oferuje on znacznie większą wydajność, a dodatkowo rezerwuje jeden rdzeń procesora na interfejs użytkownika (UI). Gwarantuje to, że nawet przy sporym obciążeniu, UI nadal będzie działał szybko i płynnie.

Inną wartą odnotowania rzeczą jest podział Hillstone na dwie serie – serię E i serię T.

Seria E jest klasyczną odmianą NG Firewalla, bez sztucznej inteligencji. Może być stosowana w mniej wymagających środowiskach, lub jako firewalle pomocnicze (np. w oddziałach firmy).

Seria T to właśnie INGFW, która powinna zadowolić najbardziej wymagających.

Oprócz głównych serii E i T, są też bardziej specjalistyczne seria S (do ochrony serwerów i datacenter), oraz seria X czyli bardzo duże i wydajne urządzenia do sieci produkcyjnych. Ponadto Hillstone dysponuje także platformami chmurowymi – CloudHive (mikro-segmentacja i ochrona poszczególnych maszyn wirtualnych), CloudEdge (zabezpieczenie środowisk wirtualnych i chmurowych) i CloudView (zarządzanie chmurowe urządzeniami Hillstone Networks).

Podsumowanie

Warto obiektywnie zaznaczyć, że Hillstone Networks nie jest obecnie jedynym INGFW na rynku. Drugim dysponuje bowiem Cisco, a plotki wspominają że nad własnym pracuje FortiNet. Tyle, że Hillstone Networks jest pionierem i ową technologię posiada aktualnie najbardziej rozwiniętą. Dzięki temu zdobył m. in. certyfikację NSS Labs i ICSA Labs. Poza tym utrzymuje się sześć razy z rzędu w Gartner Magic Quadrant (zdobył także nagrodę konsumencką „Customers Choice 2020” w Gartner Insights), w 2019 roku wygrał nagrody trzech periodyków dot. bezpieczeństwa IT i zdobył główną nagrodę 15 edycji PGS Global Excellence Awards. Tym samym można śmiało powiedzieć, że Hillstone Networks jest istotnie rewolucyjnym rozwiązaniem, które w dobie co raz to bardziej zaawansowanych ataków hakerów, jest nie tyle rozwiązaniem przyszłościowym, co staje się rozwiązaniem adekwatnym. Jeśli więc możemy sobie takie sprawić, to im szybciej, tym lepiej.

Materiał powstał przy współpracy z polskim dystrybutorem rozwiązań Hillstone Networks, firmą IT Partners Security.

Autor: Karol Mondry

Źródła:

wikipedia.org

hillstonenet.com

pancernik.it

zabezpieczenia.it